Bienvenue dans la documentation de Reemo, la plateforme cloud-native qui sécurise et simplifie l’accès distant à vos ressources sensibles. Ici vous trouverez toutes les informations nécessaires pour installer, configurer et exploiter efficacement Reemo : gestion des accès distants, isolation de navigation, accès privilégié (PAM/Bastion), intégrations, meilleures pratiques, etc.

Que vous soyez administrateur, utilisateur ou intégrateur, cette documentation vous guide pas à pas pour tirer le meilleur de Reemo, de la mise en route à la production, en garantissant performance, sécurité, conformité.

À propos de Reemo

Reemo est un protocole de remote desktop ultra performant s’utilisant via un simple navigateur, mais aussi tout un univers d’accès distant et de gestion d’environnement graphique.

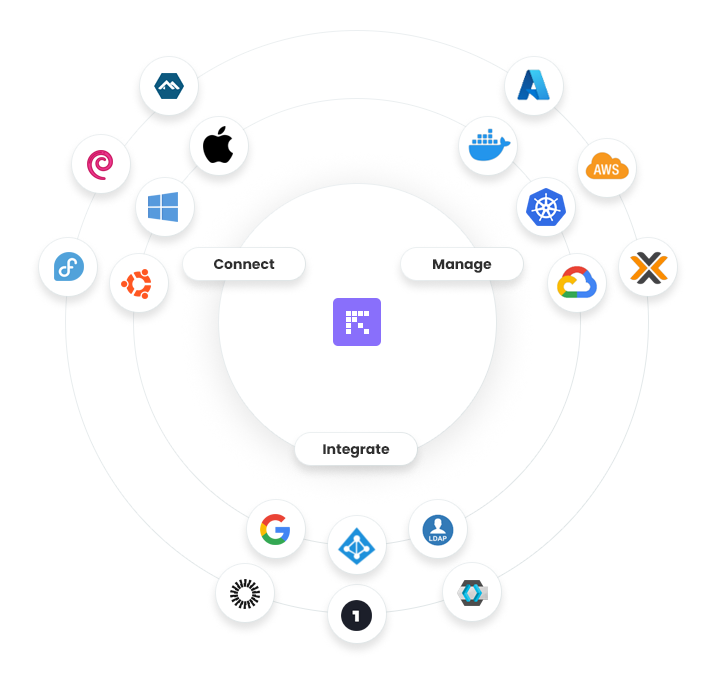

Reemo est une plateforme conçue pour connecter, manager et intégrer vos environnements numériques au sein d’une interface unifiée et sécurisée. Elle s’adapte aussi bien aux besoins des utilisateurs finaux qu’aux équipes IT et aux administrateurs d’infrastructure.

Connecter

Reemo permet de se connecter à distance à une grande variété de postes et systèmes d’exploitation :

Windows

Linux

macOS

Cette compatibilité multi-plateforme assure une flexibilité maximale pour les utilisateurs finaux, où qu’ils se trouvent.

Manager

La plateforme offre des outils pour administrer et superviser les environnements cloud, conteneurs et infrastructures virtuelles :

Kubernetes, Docker

VDI Proxmox

Cloud public : Azure, AWS, GCP

Grâce à Reemo, les administrateurs peuvent centraliser la gestion et appliquer des politiques homogènes sur l’ensemble des environnements.

Intégrer

Reemo s’intègre nativement aux solutions d’identité et de gestion des accès :

Google Workspace

Okta

Microsoft Entra ID

LDAP et autres fournisseurs SSO

Cette capacité d’intégration facilite la mise en place de scénarios avancés d’authentification et de gestion des utilisateurs, tout en renforçant la sécurité.

Cas d’usage principaux

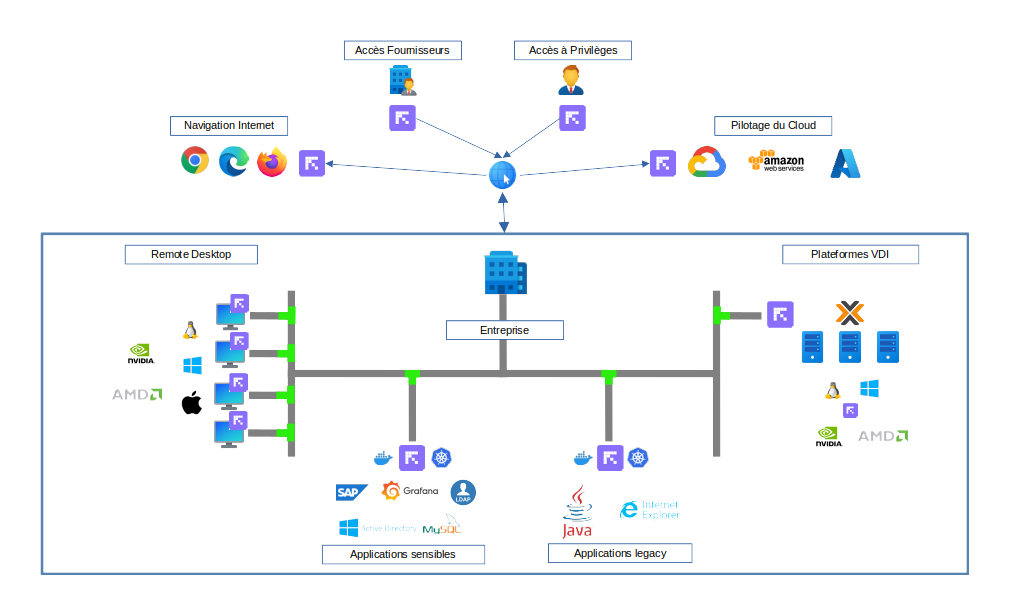

La plateforme Reemo permet de centraliser et sécuriser l’accès aux environnements de travail, qu’il s’agisse de postes de bureau, de plateformes virtualisées ou d’applications critiques. Le schéma ci-dessous illustre les principaux cas d’usage pris en charge par la solution.

Remote Desktop

Reemo offre un accès fluide et performant à des postes de travail distants sous Windows, Linux ou macOS, avec prise en charge avancée du GPU (NVIDIA, AMD). Les utilisateurs peuvent ainsi se connecter en toute sécurité à leur environnement de travail, quel que soit leur lieu d’accès.

Applications sensibles

Les applications métiers critiques (par ex. SAP, Grafana, outils DevOps ou d’administration) peuvent être publiées via Reemo. Les sessions sont sécurisées et permettent de limiter les risques de fuite de données tout en offrant une expérience utilisateur optimale.

Applications legacy

Reemo facilite également l’accès à des applications anciennes ou spécifiques (Java, navigateurs non maintenus comme Internet Explorer, etc.), en les isolant dans des environnements maîtrisés. Cela permet aux organisations de prolonger l’usage de logiciels stratégiques tout en renforçant la sécurité.

Plateformes VDI

L’intégration avec des infrastructures VDI Proxmox est possible afin de regrouper tous les accès au sein d’une interface unique. Reemo agit comme un point de contrôle centralisé pour simplifier la gestion et homogénéiser l’expérience utilisateur.

Pilotage du Cloud

Les environnements de gestion cloud (par ex. AWS, GCP, Azure) peuvent être accessibles via Reemo, garantissant un accès privilégié sécurisé pour les administrateurs et opérateurs.

Accès Fournisseurs et Accès à privilèges

Reemo permet de donner un accès contrôlé à des prestataires externes ou à des utilisateurs disposant de privilèges élevés, en appliquant des règles de sécurité strictes et traçables.

Navigation Internet sécurisée

Grâce aux conteneurs et environnements isolés, les utilisateurs peuvent naviguer sur Internet (Chrome, Firefox, Edge) tout en limitant les risques d’exposition aux menaces extérieures.

Cet article a-t-il été utile ?

C'est super !

Merci pour votre commentaire

Désolé ! Nous n'avons pas pu vous être utile

Merci pour votre commentaire

Commentaires envoyés

Nous apprécions vos efforts et nous allons corriger l'article